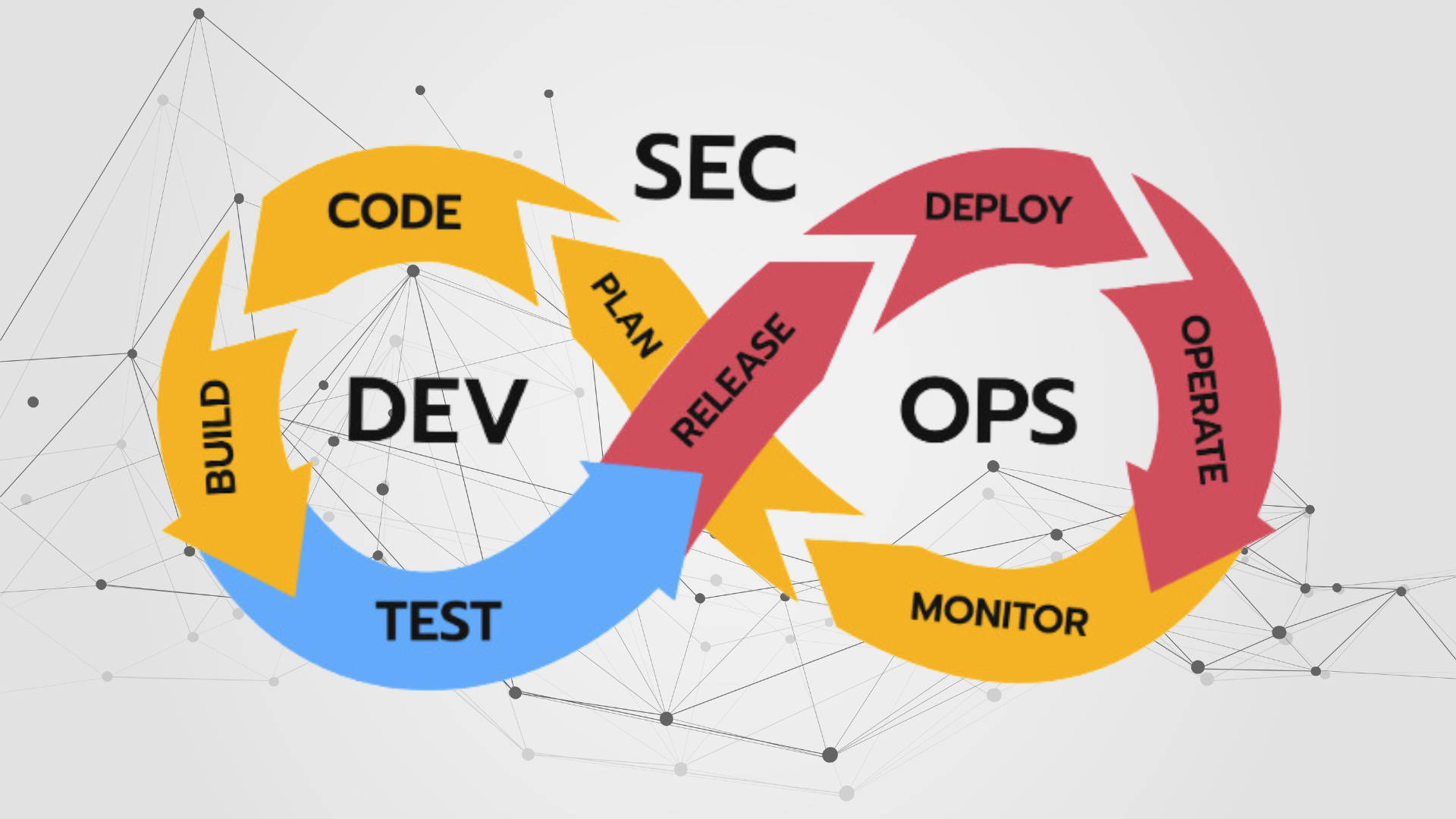

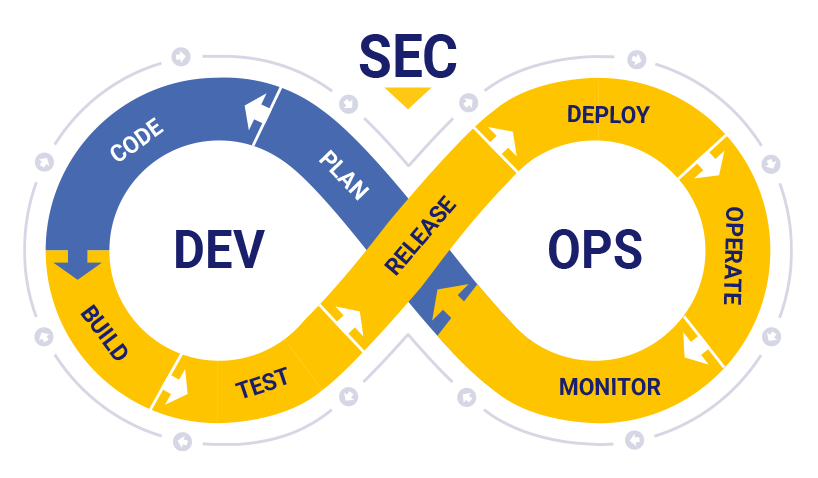

DevSecOps: กุญแจสำคัญสู่ซอฟต์แวร์ที่ปลอดภัยและมีประสิทธิภาพ

DevSecOps: กุญแจสำคัญสู่ซอฟต์แวร์ที่ปลอดภัยและมีประสิทธิภาพ

ในยุคดิจิทัล ความเสี่ยงจาก Cyber Attack สูง องค์กรต้องเน้นเรื่อง Security ในกระบวนการสร้างซอฟต์แวร์ รวดเร็ว, ปลอดภัย, และยืดหยุ่นคือสิ่งสำคัญ

Blog Home

Blog Home