สวัสดีครับเพื่อน ๆ ชาว IT กลับมาพบกันอีกครั้งกับ Cloud HM Blog ข่าวสาร และบทความ IT น่าอ่านพร้อมบริการทุก ๆ ท่านน่ะครับ

ในโลกที่การสื่อสารเข้าถึงกันทั่วโลกและหลายๆองค์กรนิยมใช้ระบบ Cloud ในรูปแบบ Public Cloud ซึ่งในบางครั้งการเข้าถึงและใช้งานทรัพย์กรที่เป็นในรูปแบบเซอร์เวอร์ (Virtual Machine) อยู่บนระบบที่เป็น Public Cloud นั้นมีหลายวิธีที่นิยมใช้กัน ไม่ว่าจะใช้ช่องทาง VPN ในรูปแบบ Site2Site VPN , Point2Site VPN หรือในบางองค์กรใช้ Azure Firewall แล้วทำ NAT ระหว่าง Public และ Private และยังมีอีกวิธีที่ไม่แนะนำคือทำเป็นในรูปแบบ Jump Server (ในที่นี่คือมีเซอร์เวอร์ 1 เครื่องที่สามารถเข้าถึงภายนอกผ่านอินเตอร์เน็ตและเมื่อต้องการเข้าถึงทรัพยากรโดยผ่าน RDP เครื่อง Jump และจะมีรีโหมด เข้าไปยังทรัพยากรภายในอีกครั้งในรูปแบบ รีโหมดซ้อนรีโหมด) ซึ่งในรูปแบบนี้ไม่แนะนำเนื่องจากมีความเสี่ยงในการโดนผู้ไม่หวังดีสแกนช่องโหว่ต่างๆที่เครื่องนั้นมี และเมื่อเข้าได้เพียงเครื่องเดียว ก็จะสามารถเข้าถึงทรัพยากรภายได้ทั้งหมดแล้วทางนี้จึงไม่แนะนำ

และในบทความนี้ทางเราขอเสนอบริการหนึ่งที่น่าสนใจ ที่ Microsoft Azure ให้บริการนั้นคือ Azure Bastion ซึ่งเป็นบริการที่เป็น PaaS ซึ่ง Microsoft จะเป็นคนดูแลต่าง ๆไม่ว่าช่องโหว่หรือ Zero-Day ต่าง ๆ ฉะนั้นการใช้บริการ Azure Bastion ก็เป็นตัวเลือก และแนวทางอย่างหนึ่งสำหรับองค์กรในการเข้าถึงทรัพยากรจากข้างนอกได้อย่างปลอดภัย

Azure Bastion คืออะไร

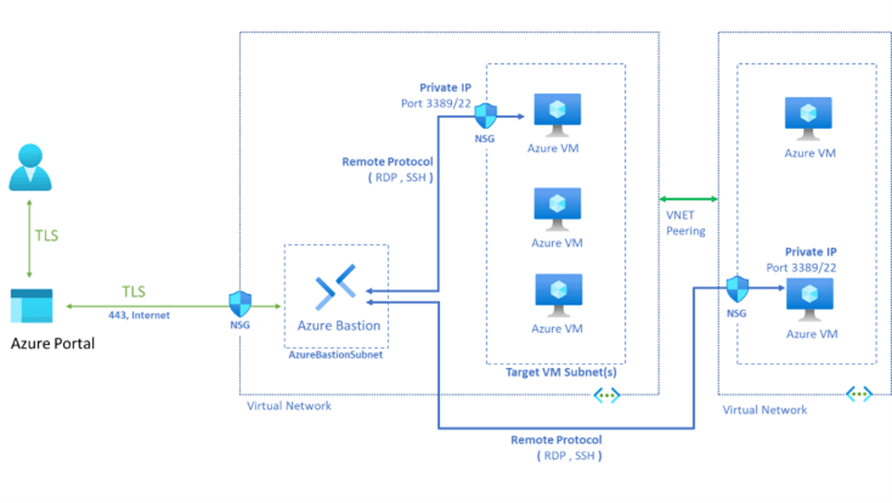

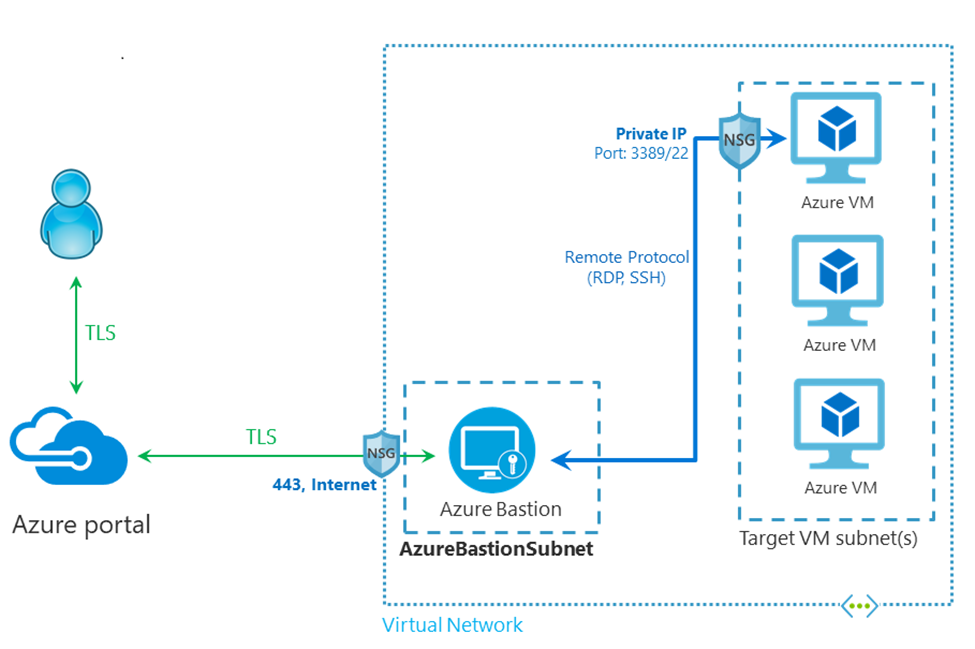

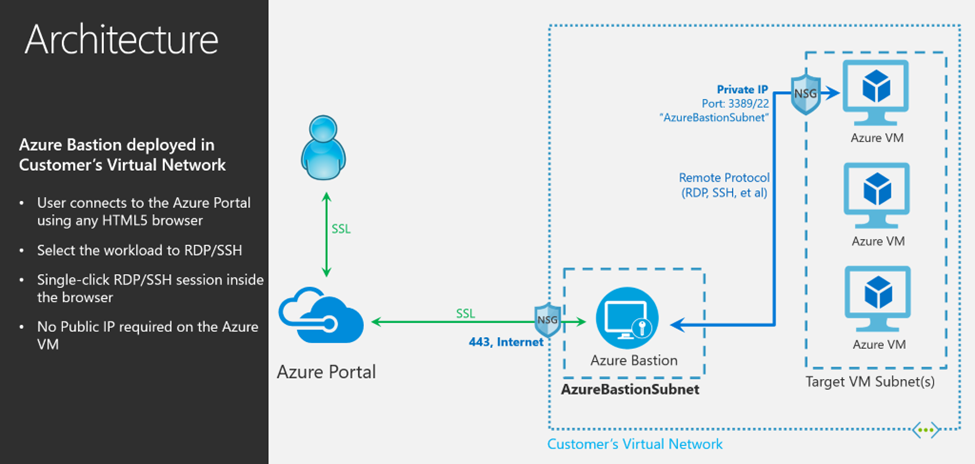

Azure Bastion คือ Service ของ Azure ที่ช่วยให้คุณใช้ฟีเจอร์ RDP และ SSH เพื่อเข้าถึงเครื่องที่อยู่บน Azure ผ่านเว็บเบราว์เซอร์และเชื่อมต่อภายนอกผ่านพอร์ต 443 การเชื่อมต่อกับภายนอกและภายในได้รับการดูแลความปลอดภัยในการเข้าถึงโดย Microsoft เนื่องจากเซอร์วิส Azure Bastion เป็น PaaS ที่ดูแลโดย Microsoft ฉะนั้นหมดกังวลในเรื่องความปลอดภัย

คุณสมบัติโดดเด่นที่มีใน Azure Bastion

- เข้าใช้งาน RDP and SSH ผ่าน Azure portal: สามารถเข้าถึงระบบภายใน Azure ด้วยฟังก์ชั่น RDP and SSH และยังสามารถง่ายๆผ่านหน้า Azure Portal .

- Remote session over SSL and firewall traversal for RDP/SSH: Azure Bastion จะทำงานบนเว็บไคลเอ็นต์ที่ใช้ HTML5 ที่มีการเข้ารหัสในรูปแบบ TLS บนพอร์ต 443 ทำให้เกิดความปลอดภัยยิ่งขึ้น และยังสามารถเปิดอนุญาตให้สามารถเชื่อมต่อจากภายนอกมายังภายในได้บน Firewall ได้

- Azure Virtual Machines ไม่จำเป็นต้องมี Public IP: Azure Bastion เปิดให้คุณสามารถเชื่อม RDP และ SSH แบบปลอดภัยผ่านไอพีภายในและไม่จำเป็นต้องใช้ IP Public

- จัดการกฏระเบียบความปลอดภัยได้ง่าย: ในการจัดการความปลอดภัยผ่าน Network Security Groups (NSGs) จะอนุญาตให้สามารถเชื่อมต่อ RDP/SSH จากบริการที่เป็น Azure Bastion เท่านั้น

- ช่วยป้องกันการ Scan Port จากภายนอก : การจำกัดการเข้าถึงจากภายนอกอย่างจำกัด และVirtual Machine ไม่ได้มี IP Public จะช่วยลดความเสี่ยงในการโดน Scan Port จากภายนอกได้

- ช่วยป้องกันการโจมตีจาก Zero-Day : เนื่องจาก Azure Bastion เป็นบริการที่เป็น PaaS ที่ดูแลและจัดการโดย Microsoft ทำให้การดูแลความปลอดภัยและแก้ไขช่องโหว่ต่างๆดูแลโดย Microsoft

รูปแบบที่รองรับของ Azure Bastion มี 2 รูปแบบ

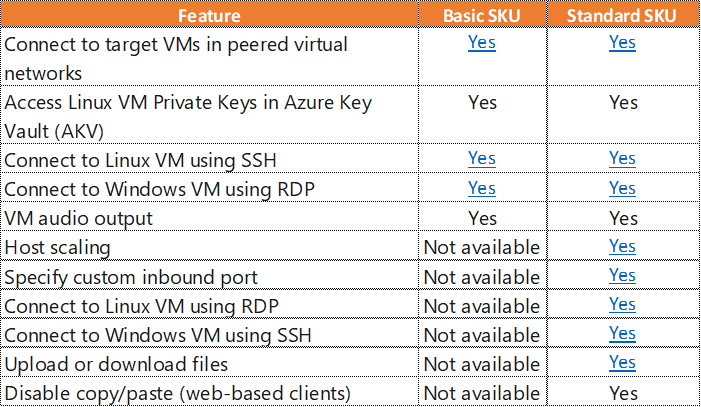

- Basic SKU : เป็นรูปแบบขั้นเริ่มต้นการใช้งานของ Azure Bastion สามารถใช้งานและจัดการ RDP/SSH เพื่อเชื่อมต่อไปยังเครื่องภายในโดยไม่ต้องใช้ไอพีสาธารณะ

- Standard SKU : สามารถใช้งานฟีเจอร์สูงที่สุดที่มีใน Azure Bastion

เปรียบเทียบฟีเจอร์ระหว่าง Basic และ Standard ดังนี้

บริการที่สามารถใช้ Azure Bastion ได้

- Windows ในรูปแบบ IaaS โดยการใช้งานสามารถใช้งานในรูปแบบ RDP หรือ SSH ได้

- Linux ในรูปแบบ IaaS โดยการใช้งานสามารถใช้งานในรูปแบบ RDP หรือ SSH ได้

รูปแบบการเชื่อมต่อ Azure Bastion มีดังนี้

- เชื่อมต่อเครื่องที่อยู่ Azure ได้ในรูปแบบ RDP หรือ SSH ได้โดยใช้งานบน Azure Portal

- เชื่อมต่อเครื่องที่อยู่ Azure ได้ในรูปแบบ Native client จะใช้ PowerShell ใช้ร่วมกันกับ Azure AD และต้องเป็น SKU ที่เป็น Standard เท่านั้น

- เชื่อมต่อเครื่องที่อยู่ Azureที่ใช้งาน VM scale set โดยที่สามารถเลือก scale set ที่ต้องการและสามารถเข้าถึงทรัพยากรของเครื่องภายในผ่าน RDP หรือ SSH ก็ได้เช่นกัน

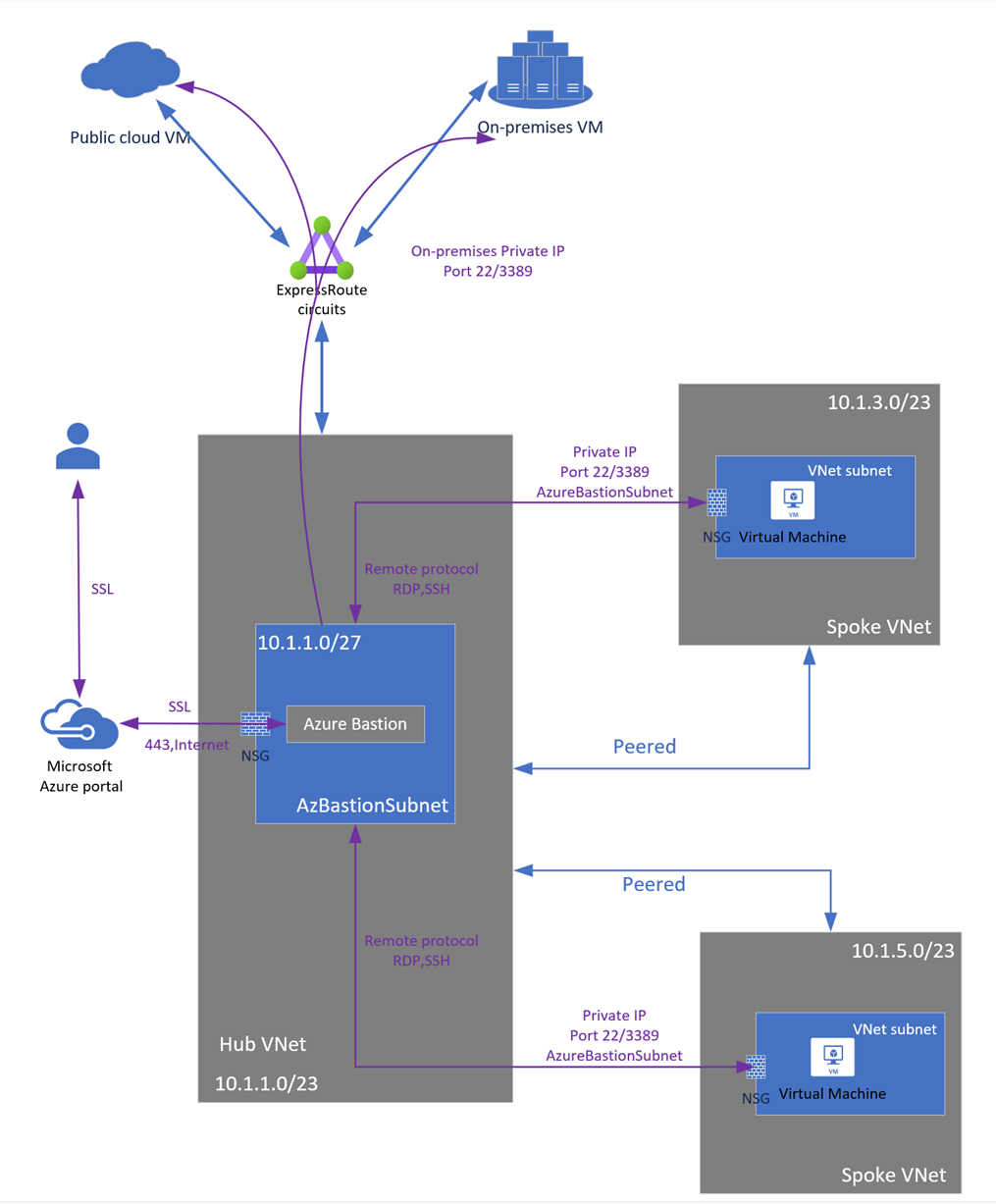

- เชื่อมต่อเครื่องที่อยู่ Azure ได้ในรูปแบบการเชื่อมต่อจากภายในแบบระบุหมายเลขไอพี การใช้งาน Azure Bastion หากผู้ใช้งานอยู่ภายในระบบเน็ตเวิร์คขององค์กรก็สามารถใช้งาน Azure Bastion ผ่าน VPN ที่ใช้งานอยู่ได้ไม่ว่าจะเป็น Site2Site VPN หรือ ExpressRoute ขององค์กรได้เลยตามรูปภาพ แต่จะสามารถใช้งานได้เฉพาะ SKU ที่เป็น Standard เท่านั้น

การระบุตัวตนเพื่อเข้าใช้งานได้หลายวิธีดังนี้

- Password

- SSH Private Key

- SSH Private Key Local File

- SSH Private Key from Azure Key Vault

Azure Bastion สามารถใช้งานที่โซนใหนได้บ้าง

- Americas

- Brazil South

- Canada Central

- Central US

- East US

- East US 2

- North Central US

- South Central US

- West Central US

- West US

- West US 2

- Europe

- France Central

- North Europe

- Norway East

- Norway West

- Switzerland North

- UK South

- UK West

- West Europe

- Asia Pacific

- Australia Central 2

- Australia East

- Australia Southeast

- East Asia

- Japan East

- Japan West

- Korea Central

- Korea South

- Southeast Asia

- Central India

- West India

- Middle East and Africa

- South Africa North

- UAE Central

- Azure Government

- US DoD Central

- US DoD East

- US Gov Arizona

- US Gov Iowa

- US Gov Texas

- US Gov Virginia

SLA สำหรับ Azure Bastion

Azure Bastion เป็นเซอร์วิสที่บริการด้านการเข้าถึงเครื่องภายในด้วย RDP และ SSH โดยผ่านเบราว์เซอร์ ทำให้เครื่องภายในไม่จำเป็นต้องมีไอพีภายนอกจะช่วยลดความเสี่ยง และยังรับประกันการทำงานด้วยขั้นต่ำ 99.95%

ข้อมูลอ้างอิงค์ :

https://learn.microsoft.com/en-us/azure/bastion/bastion-overview

https://azure.microsoft.com/en-us/pricing/details/azure-bastion/

https://learn.microsoft.com/en-us/azure/bastion/configuration-settings

https://azure.microsoft.com/en-us/blog/announcing-the-preview-of-microsoft-azure-bastion/

https://azure.microsoft.com/en-us/pricing/calculator/?service=azure-bastion

https://learn.microsoft.com/en-us/azure/bastion/tutorial-create-host-portal

— Cloud HM

Blog Home

Blog Home